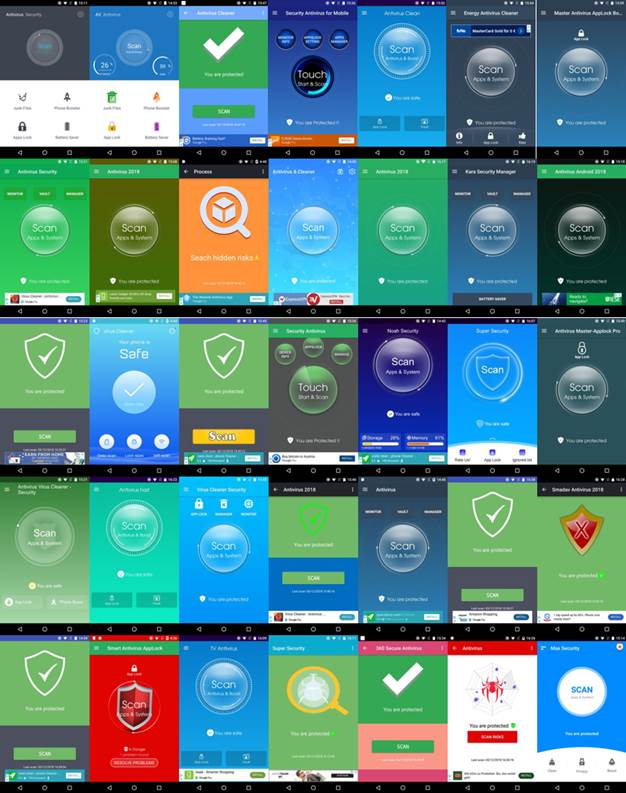

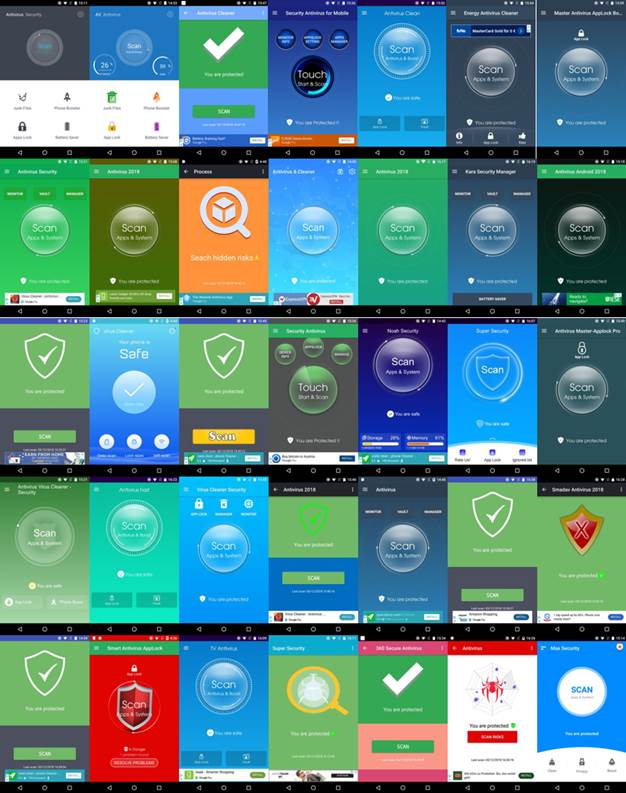

Investigadores de ESET, desarrolladora de soluciones para seguridad, identificaron 35 aplicaciones en Google Play, la tienda oficial de Google para Sistemas Operativos Android, que simulan ser aplicaciones de seguridad pero solo sirven para mostrar publicidad no deseada y no tienen características de seguridad efectivas.

Estas aplicaciones pasaron desapercibidas por un par de años, con estadísticas en Google Play que indicaban un acumulado de seis millones de instalaciones. Sin embargo, esas cifras no necesariamente reflejaban instalaciones reales. Es una práctica común entre cibercriminales realizar descargas falsas para marcar una calificación positiva mejorando la valoración general de la aplicación.

Las 35 aplicaciones fueron alertadas por ESET y eventualmente removidas de la tienda.

Además de ocasionar molestias a quienes las descargaron con publicidad, considerar que estas aplicaciones funcionan como soluciones de seguridad también tiene efectos negativos. Al imitar funciones básicas de seguridad, frecuentemente sucede que detectan aplicaciones legítimas como maliciosas. Por último y no menos importante, crean un falso sentido de seguridad en las víctimas, dejándolas expuestas a riesgos reales de aplicaciones maliciosas que no son detectadas como tales.

Los análisis de ESET mostraron que de las 35 aplicaciones analizadas solo unas pocas se destacaban por las funciones especificadas: una de ellas no es completamente gratuita ya que ofrece una versión “mejorada” pero paga; otra alerta sobre otras aplicaciones (del grupo de las 35) como peligrosas por defecto; y finalmente, un caso de mal uso de la marca ESET.

Con el fin de no llamar la atención, todas las aplicaciones que despliegan publicidad intentan imitar verdaderas soluciones de seguridad para móviles. Sin embargo, sus mecanismos de detección son incompletos y/o son extremadamente básicos, lo que los hace fáciles de eludir y propensos a detectar falsos positivos.

Algunas aplicaciones de seguridad dudosas son capaces de proteger las aplicaciones del usuario mediante una contraseña o patrón de desbloqueo. La idea detrás de esta aparentemente útil funcionalidad es proveer al usuario con una capa adicional de seguridad en las aplicaciones elegidas. Sin embargo, debido a implementaciones inseguras, esta funcionalidad también falla a la hora de brindar verdadera seguridad al usuario.

“El problema principal es que la información importante no es almacenada de forma segura en el dispositivo. En lugar de utilizar cifrado, lo cual es una buena prácticas, estas aplicaciones almacenan los nombres de las aplicaciones bloqueadas y las contraseñas para desbloquearlas en texto plano. Si bien estas falsas aplicaciones de seguridad no tienen las funcionalidades de amenazas como el ransomware u otro tipo de malware, despliegan publicidad molesta, realizan detecciones que resultan ser falsos positivos y dan a los usuarios un falso sentido de seguridad. Lo que implica que millones de usuarios poco conscientes pueden fácilmente terminar descargando verdaderos códigos maliciosos disfrazados de una forma similar”, mencionó Camilo Gutierrez, Jefe del Laboratorio de Investigación de ESET Latinoamérica.